前言

这三年见证了公司从600人发展至1200+的过程,虽然公司在安全投入上虽说慷慨,但是人员编制有严苛要求,一个人的安全部只好把精力放到基础/重点工作上。其中防病毒这块只是两年前才即将布署了企业版防病毒硬件,推广过程中也遇见了这些阻力及各类雷人的安全观念(比如生产服务器我不敢装防病毒,万一瘫了怎样办;领导的笔记本,防病毒还是别装吧,装了会太慢),这期间也遇见多起病毒木马风波,每次我就会利用安全丑闻,狠狠的推一把防病毒硬件,目前为止,已经实现所有PC跟Windows服务器防病毒硬件的百分百覆盖。现将几起病毒木马的处理过程整理一下和你们分享,本系列偏向于实操。

发现异常

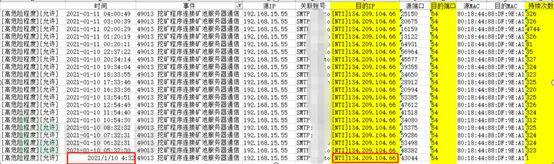

在IDS日常巡检中发觉服务器192.168.15.55有异常网路流量,从2021/1/10 4:32开始,每小时大约有300多次对外网IP 134.209.104.66的TCP 54端口发起会话连结,IDS定义丑闻为“挖矿程序连结矿池服务器通讯”。

3、可疑文件定位

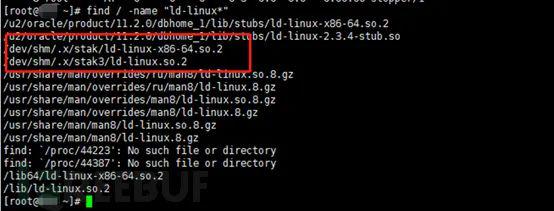

搜索ld-linux字符串,其中/dev/shm/.x/文件夹下的两文件或许有异常。上网搜ld-linux-x86-64关键字,发现有类似的挖矿木马的报导。

经查,/dev/shm/.x/文件夹下的文件均为木马文件,先压缩备份,留着之后有精力再研究,查看定时任务cron.d

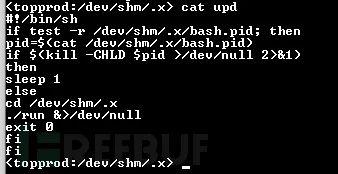

查看守护进程文件upd

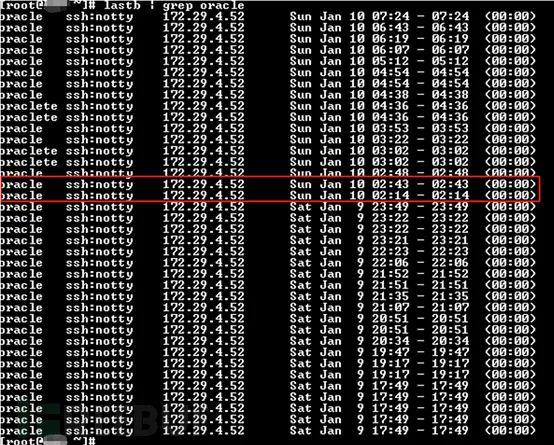

攻击者通过公网另一台服务器172.29.4.52登录,时间1/10 02:25:30。经查,该服务器为某分公司新布署的一台检测服务器,root帐户选用的是弱口令,而这台北木马的服务器的oracle帐户用的只是弱口令。

怀疑攻击者通过SSH弱口令扫描,lastb命令检测登陆失败日志,发现从防御成功前一天的17:49开始高防服务器,有大量的SSH登入失败日志,证实了猜想。

7、马某终端检测

之前在剖析木马程序过程中,当把病毒文件拷贝至本机时,防病毒硬件第一时间就早已手动隔离了两个文件,说明防病毒硬件是可以测量该挖矿木马的。公司统一布署企业版终端防病毒硬件,可马某的笔记本是如何中毒的呢?经了解,马某名下不仅公司统一搭载的台式机外,还有一台电脑,是上周出差的时侯新申请的,经查,该电脑现在为止仍未安装防病毒硬件,处于裸奔状态。

8、小结

攻击者通过未安装防病毒硬件的马某电脑(木桶最短的那块板)进入公司网段,然后再渗透至弱口令的检测服务器,从测试服务器又渗透至弱口令的网段生产服务器。

从整个清查过程看,挖矿木马传染成功后,会通过扫描22端口,并在外网尝试破解SSH弱口令逐步传播。

后续安排

为了避免同类风波再度发生,急需对已发觉问题进行整改,主要有以下几点:

由于木马会手动扫描ssh端口弱口令并手动传播,建议抽验或全面清查其他linux服务器是否有中同样的挖矿木马。用top命令查看资源占用最高的进程是否为ld-linux-x86-64,如是,说明已中木马。 中木马的生产系统DBA帐户调减,经查,发现有DBA角色的用户账户多达8个,一般DBA角色的用户留2个即可,一主一备。 修改弱口令,经查该中木马的服务器上的用户账户中有7个弱口令,密码跟帐户相似。启用密码策略,所有linux服务器不得使用弱口令。 强调安全步骤,所有PC下发至用户之前,需重新确认已安装了防病毒等公司统一要求的硬件。 加强检测区域的安全建设,并明晰安全区域间的访问控制策略。 尽快推行堡垒机的使用,并截断办公县直接访问服务器的通道。